runDLL32.exe ist ein Win32-Dienstprogramm von Microsoft Windows ab Windows 95 und wird verwendet, um Win32-Funktionen aus Programmbibliotheken als eigenständige Routinen auszuführen. Dabei können nur Funktionen ausgeführt werden, die in der Programmbibliothek explizit für das Ausführen mit diesem Dienstprogramm deklariert wurden. In älteren Windows-Versionen (Windows 95 bis Windows ME) ist aus Kompatibilitätsgründen die 16-bit-Version RUNDLL.EXE zum Ausführen von Win16-Funktionen noch enthalten.

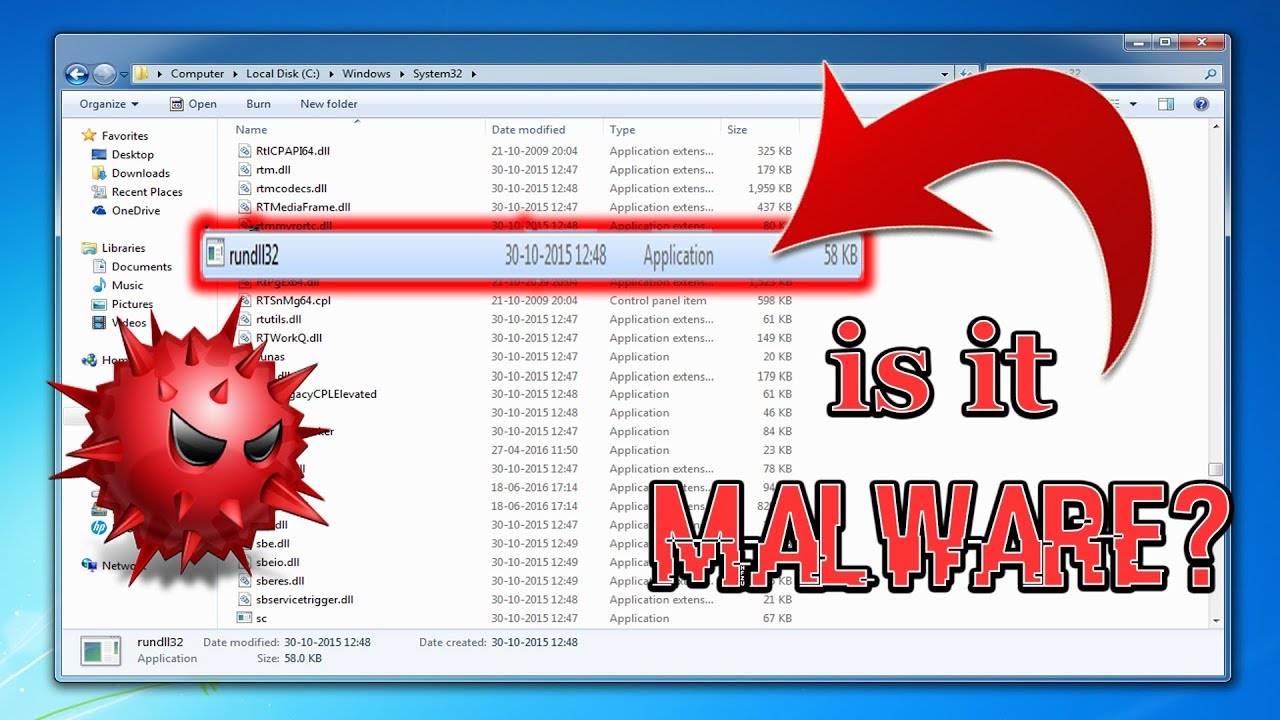

Die Datei befindet sich bei Windows NT bis Windows 11 im Ordner %windir%\system32 (also zum Beispiel C:\WINNT\system32 bei Windows 2000 oder im Ordner C:\WINDOWS\system32 bei Windows XP) und bei Windows 95 bis Windows ME direkt im Windows-Verzeichnis (also zum Beispiel C:\Windows). Bei 64-Bit-Betriebssystemen befindet sich die Datei in der 32-Bit-Version (Windows on Windows) zusätzlich unter %windir%\SysWOW64.

Diese Anwendungen sind in der Automatisierung von systemnahen Abläufen wichtig. Daher gehört die rundll32.exe zu den durch Malware gefährdeten Angriffspunkten und ist so vielen Anwendern namentlich bekannt geworden.

Programmbibliotheken

Eine Programmbibliothek (DLL-Datei) dient dazu, anderen Programmen Funktionen als Programmmodul zur Verfügung zu stellen, kann jedoch normalerweise nicht direkt ausgeführt werden. Die RunDLL erlaubt das Aufrufen einzelner Funktionen einer solchen Schnittstelle beispielsweise an der Kommandozeile, aus Skripten oder als Verknüpfung. Die Ausführung erfolgt in einem eigenen Prozess, daher werden RunDLL-Aufrufe auch von anderen Programmen verwendet, die sich vor Fehlern im aufgerufenen DLL schützen wollen. Auf die gleiche Weise können auch Programmfunktionen in ausführbaren Systemdateien (EXE-Dateien) aufgerufen werden.

Beispiele:

rundll32 SHELL32.DLL,Control_RunDLL hotplug.dll- öffnet die Funktion Hardware entfernen oder auswerfen, wie sie etwa für USB-Sticks gebraucht wird

rundll32 SHELL32.DLL,SHExitWindowsEx 2rundll32 USER.EXE,ExitWindowsExec- Reboot (Neustart) des Systems (Ab Windows XP wird der Reboot über die Programmdatei

shutdown.exegesteuert.)

- Reboot (Neustart) des Systems (Ab Windows XP wird der Reboot über die Programmdatei

rundll32 URL.DLL,FileProtocolHandler "%1"- öffnet die Datei namens %1 mit der ihr zugeordneten Standardanwendung (automatische Dateierkennung)

Control Panels

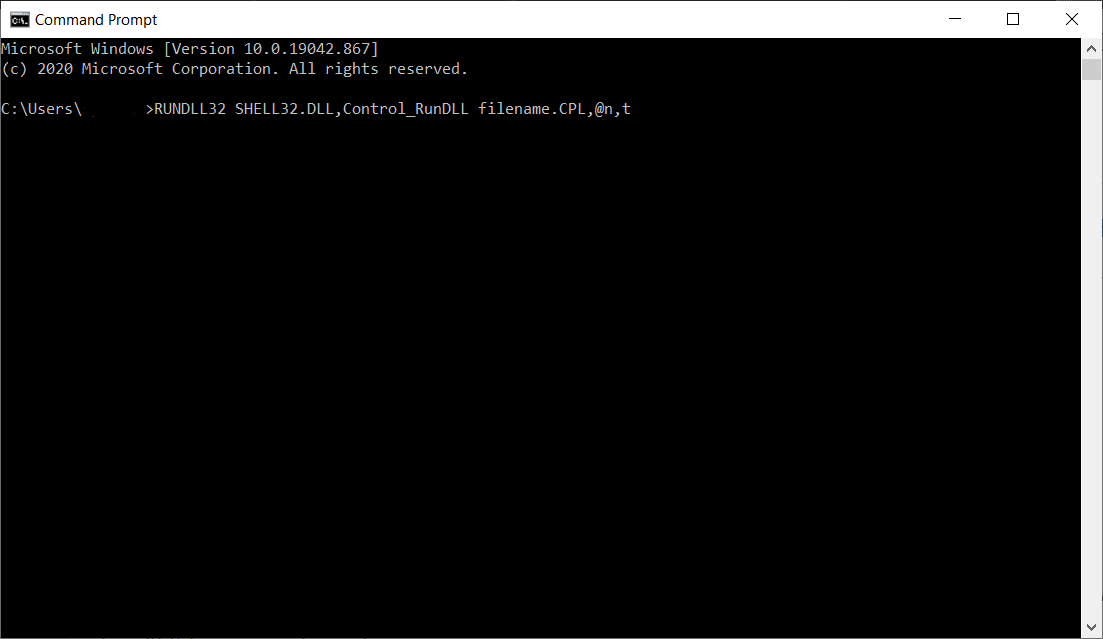

Die Control Panels (CPL-Dateien), die normalerweise über den virtuellen Ordner Systemsteuerung aufgerufen werden, können mit der RunDLL alternativ auch direkt über die Kommandozeile zugänglich gemacht werden. Das erfolgt über den Aufruf der Shell32.dll:

Code:

rundll32 SHELL32.DLL,Control_RunDLL filename.CPL,@n,tfilename.CPL.CPL-Datei der Systemsteuerungn…das Applet innerhalb der.CPL-Dateit…die Nummer des Tabs, wenn das Applet mehrere davon hat

Während die Applets der einzelnen Funktionen durchaus dokumentiert sind, ist man bei der Steuerung des passenden Reiters eher auf Probieren bzw. auf Tipps in der einschlägigen Literatur und Webressourcen angewiesen.

Beispiele:

rundll32 SHELL32.DLL,Control_RunDLL TIMEDATE.CPL,@0,1- öffnet die Zeitzoneneinstellung der Datum/Uhrzeit-Funktion

rundll32 shell32.dll,Control_RunDLL access.cpl,,4- Einstellung der Maus-Eingabehilfe für beeinträchtigte Nutzer

Anwendung

Diese Methode kann sowohl von der Kommandozeile bzw. der Batch-Verarbeitung, aus diversen Skriptsprachen wie auch mit einfachen Verknüpfungen (LNK-Dateien) ausgeführt werden. Da die Funktionen sehr nah am Betriebssystem laufen, wird in einschlägigen Kreisen bei Experimenten Vorsicht angeraten, und nur dem einigermaßen geübten Benutzer empfohlen.

Typische Fehlerquellen

Es wird erwartet, dass die von Rundll32.exe aufgerufenen Funktionen einer bestimmten Signatur entsprechen:

void CALLBACK NameDerFunktion(HWND hwnd, HINSTANCE hinst, LPSTR lpszCmdLine, int nCmdShow);

Üblicherweise wird diese Einschränkung allerdings missachtet (auch von Beispielen auf dieser Seite). Das führt in jedem Fall zu einer Korruption des Stacks und zu unvorhergesehenem Verhalten, beispielsweise Endlosschleifen.

Sicherheit

Aufgrund ihrer häufigen Verwendung durch Programme, durch die rundll32 in der Prozessliste häufig auftauchen kann, wird die rundll32 oft von Viren, Spyware und ähnlichem als „Namensgeber“ für deren Schädlingsprogramme genutzt.

Weiterhin ist eine Datei außerhalb von %windir% mit dem Namen rundll32.exe in den meisten Fällen ein Virus. Eine bösartig ersetzte Original-RunDLL wird aber von der Windows-Funktion Systemwiederherstellung abgesichert, die Systemdateien automatisch auf einen verlässlichen Zustand zurücksetzt.

Liste von Funktionen

Folgend eine Liste typischer Funktionen. Der erste Parameter ist durchwegs eine .dll- oder .exe-Datei, dass die Endung nicht angegeben ist, liegt daran, dass sie über die Path-Variable und den windowstypischen Ergänzungsschlüssel *.exe → *.dll → andere Dateien gefunden wird. Der zweite Parameter ist der Name der Routine, die weiteren Parameter sind Eingabewerte an diese Routine, z. B. bei einigen Dialogen mit mehreren Registerkarten die Nummer der Registerkarte als ,@1 oder ,,1.

Diese Aufrufe sind i. d. R. nicht offiziell dokumentiert, daher kann sich die Verfügbarkeit in Abhängigkeit von Betriebssystemsversion und Edition, u. U. auch von Service Pack, Update oder Software Dritter unterscheiden.

Weblinks

- RunDLL - Dokumentation. In: learn.microsoft.com. Abgerufen am 18. Januar 2011.

- Rob van der Woude: RUNDLL and RUNDLL32. In: robvanderwoude.com. Abgerufen am 9. April 2007 (englisch).

- Raymond Chen: What’s the guidance on when to use rundll32? Easy: Don’t use it. In: devblogs.microsoft.com. Abgerufen am 12. Februar 2013 (englisch).

- How to run Control Panel tools by typing a command. In: support.microsoft.com. Abgerufen am 12. Februar 2013 (englisch).

Einzelnachweise